Ревизия 180, сборка 20 июня 2008 года.

Copyright © 2006, 2007 Евгений Миньковский

Аннотация

Данная книга задумана как методическое пособие для подготовки к экзамену BSDA. Книга, тем не менее, может быть полезна не только тем кто собирается сдавать этот экзамен, но и просто широкому кругу IT-специалистов, желающих систематизировать свои знания об операционных системах семейства BSD (NetBSD, OpenBSD, FreeBSD, DragonFly BSD).

В формате HTML книга доступна в виде одной большой страницы (данный вариант) и в многостраничном варианте .

Собственно вопросы экзамена BSDA можно посмотреть отдельно.

![[Замечание]](single_files/note.png) | Замечание |

|---|---|

Работа ещё только начата, в оглавлении приняты следующие обозначения:

Впрочем, в Москве даже на улицах светофоры не всегда горят правильно, что уж говорить об этом труде... |

Содержание

- Мычание

![[-]](single_files/button-red.png) 1. Установка и обновление операционной системы и програмного обеспечения

1. Установка и обновление операционной системы и програмного обеспечения![[-]](single_files/button-red.png) 1.1. Разбираться в программах установки каждой операционной системы

1.1. Разбираться в программах установки каждой операционной системы![[-]](single_files/button-red.png) 1.2. Разбираться какие команды доступны для upgrade'а операционной

системы

1.2. Разбираться какие команды доступны для upgrade'а операционной

системы![[-]](single_files/button-red.png) 1.3. Понимание разницы между заранее скомпилированными бинарными

дистрибутивами и компиляцией из исходников

1.3. Понимание разницы между заранее скомпилированными бинарными

дистрибутивами и компиляцией из исходников![[-]](single_files/button-red.png) 1.4. Понимание когда выгодно инсталлировать прекомпилированные

бинарники и как это делать

1.4. Понимание когда выгодно инсталлировать прекомпилированные

бинарники и как это делать![[-]](single_files/button-red.png) 1.5. Разбираться в методах настройки и компилирования бинарников

1.5. Разбираться в методах настройки и компилирования бинарников![[-]](single_files/button-red.png) 1.6. Определять, какое програмное обеспечение инсталлировано в

системе

1.6. Определять, какое програмное обеспечение инсталлировано в

системе![[-]](single_files/button-red.png) 1.7. Определять, какое програмное обеспечение нуждается в

обновлении

1.7. Определять, какое програмное обеспечение нуждается в

обновлении![[-]](single_files/button-red.png) 1.8. Обновлять установленное програмное обеспечение

1.8. Обновлять установленное програмное обеспечение![[-]](single_files/button-red.png) 1.9. Определять, какое програмное обеспечение имеет проблемы с

безопасностью

1.9. Определять, какое програмное обеспечение имеет проблемы с

безопасностью![[-]](single_files/button-red.png) 1.10. Следовать инструкциям секьюрити-консультантов и накладывать

security-patch

1.10. Следовать инструкциям секьюрити-консультантов и накладывать

security-patch

![[*]](single_files/button-yellow.png) 2. Безопасность в операционной системе

2. Безопасность в операционной системе![[*]](single_files/button-yellow.png) 2.1. Определить уровень безопасности системы

2.1. Определить уровень безопасности системы![[-]](single_files/button-red.png) 2.2. Конфигурирование сервера SSH в соответствии с требованиями

2.2. Конфигурирование сервера SSH в соответствии с требованиями![[-]](single_files/button-red.png) 2.3. Конфигурировние SSH сервера для аутентификации по ключу

2.3. Конфигурировние SSH сервера для аутентификации по ключу![[-]](single_files/button-red.png) 2.4. Предохранение ключа при обновлении системы

2.4. Предохранение ключа при обновлении системы![[-]](single_files/button-red.png) 2.5. Разбираться в альтернативных механизмах аутентификации

2.5. Разбираться в альтернативных механизмах аутентификации![[-]](single_files/button-red.png) 2.6. Разбираться в альтернативных методах авторизации

2.6. Разбираться в альтернативных методах авторизации![[-]](single_files/button-red.png) 2.7. Разбираться в основных рекомендованных методах доступа [до хоста]

2.7. Разбираться в основных рекомендованных методах доступа [до хоста]![[*]](single_files/button-yellow.png) 2.8. Разбираться в брандмауэрах BSD и синтаксисе конфигурационных файлов

2.8. Разбираться в брандмауэрах BSD и синтаксисе конфигурационных файлов![[-]](single_files/button-red.png) 2.9. Разбираться в механизмах использования шифровальных устройств BSD

2.9. Разбираться в механизмах использования шифровальных устройств BSD![[-]](single_files/button-red.png) 2.10. Разбираться в методах проверки аутентичности бинарного файла

2.10. Разбираться в методах проверки аутентичности бинарного файла![[*]](single_files/button-yellow.png) 2.11. Разбираться в способах запуска сервиса в изолированной среде (restraining service)

2.11. Разбираться в способах запуска сервиса в изолированной среде (restraining service)![[+]](single_files/button-green.png) 2.12. Смена алгоритма шифрования используемого для защиты базы с паролями

2.12. Смена алгоритма шифрования используемого для защиты базы с паролями![[-]](single_files/button-red.png) 2.13. Смена приветствия системы

2.13. Смена приветствия системы![[-]](single_files/button-red.png) 2.14. Защита аутентификационных данных

2.14. Защита аутентификационных данных

![[-]](single_files/button-red.png) 3. Файлы, файловые системы и диски

3. Файлы, файловые системы и диски![[-]](single_files/button-red.png) 3.1. Монтирование и размонтирование файловых систем

3.1. Монтирование и размонтирование файловых систем![[-]](single_files/button-red.png) 3.2. Конфигурирование NFS

3.2. Конфигурирование NFS![[-]](single_files/button-red.png) 3.3. Определение какие файловые системы смонтированы и какие будут смонтированы при загрузке

3.3. Определение какие файловые системы смонтированы и какие будут смонтированы при загрузке![[-]](single_files/button-red.png) 3.4. Определять ёмкость диска и какие файлы занимают больше места

3.4. Определять ёмкость диска и какие файлы занимают больше места![[-]](single_files/button-red.png) 3.5. Создание и просмотр символических и жёстких ссылок

3.5. Создание и просмотр символических и жёстких ссылок![[-]](single_files/button-red.png) 3.6. Просмотр и изменение ACL

3.6. Просмотр и изменение ACL![[-]](single_files/button-red.png) 3.7. Просмотр и изменение пермиссий с использованием как символьных, так и восьмеричных мод

3.7. Просмотр и изменение пермиссий с использованием как символьных, так и восьмеричных мод![[-]](single_files/button-red.png) 3.8. Изменение владельца файла и группы

3.8. Изменение владельца файла и группы![[-]](single_files/button-red.png) 3.9. Резервное копирование и восстановление файлов и директорий на локальный диск или ленту

3.9. Резервное копирование и восстановление файлов и директорий на локальный диск или ленту![[-]](single_files/button-red.png) 3.10. Резервное копирование и восстановление файловой системы

3.10. Резервное копирование и восстановление файловой системы![[-]](single_files/button-red.png) 3.11. Знание структуры каталогов системы

3.11. Знание структуры каталогов системы![[-]](single_files/button-red.png) 3.12. Ручной запуск программы проверки файловой системы и средств её восстановления

3.12. Ручной запуск программы проверки файловой системы и средств её восстановления![[-]](single_files/button-red.png) 3.13. Определение и изменение флагов файлов

3.13. Определение и изменение флагов файлов![[-]](single_files/button-red.png) 3.14. Слежение за состоянием виртуальной памяти системы

3.14. Слежение за состоянием виртуальной памяти системы

![[*]](single_files/button-yellow.png) 4. Пользователи и управление учётными записями

4. Пользователи и управление учётными записями![[*]](single_files/button-yellow.png) 4.1. Создание, изменение и удаление учётных записей

4.1. Создание, изменение и удаление учётных записей![[*]](single_files/button-yellow.png) 4.2. Создание системных учётных записей

4.2. Создание системных учётных записей![[-]](single_files/button-red.png) 4.3. Отключение или включение учётной записи (lock и unlock)

4.3. Отключение или включение учётной записи (lock и unlock)![[-]](single_files/button-red.png) 4.4. Идентификация и членство в группах

4.4. Идентификация и членство в группах![[-]](single_files/button-red.png) 4.5. Определение кто сейчас присутствует в системе или последнего времени входа в систему

4.5. Определение кто сейчас присутствует в системе или последнего времени входа в систему![[-]](single_files/button-red.png) 4.6. Включение слежения за учётными записями и просмотр статистики

4.6. Включение слежения за учётными записями и просмотр статистики![[-]](single_files/button-red.png) 4.7. Изменение пользовательской оболочки

4.7. Изменение пользовательской оболочки![[-]](single_files/button-red.png) 4.8. Контролировать какие файлы будут копироваться в новую пользовательскую директорию при создании учётной записи

4.8. Контролировать какие файлы будут копироваться в новую пользовательскую директорию при создании учётной записи![[-]](single_files/button-red.png) 4.9. Смена пароля

4.9. Смена пароля

![[-]](single_files/button-red.png) 5. Основы системного администрирования

5. Основы системного администрирования![[-]](single_files/button-red.png) 5.1. Определение какой процесс расходует основную часть ресурсов ЦПУ

5.1. Определение какой процесс расходует основную часть ресурсов ЦПУ![[-]](single_files/button-red.png) 5.2. Определять активные процессы и посылать им сигналы

5.2. Определять активные процессы и посылать им сигналы![[-]](single_files/button-red.png) 5.3. Использование скриптов rc(8) для

определения запущенных сервисов, их запуск, остановка и

перезапуск

5.3. Использование скриптов rc(8) для

определения запущенных сервисов, их запуск, остановка и

перезапуск![[*]](single_files/button-yellow.png) 5.4. Определение установленного оборудования и его конфигурирование

5.4. Определение установленного оборудования и его конфигурирование![[-]](single_files/button-red.png) 5.5. Определение какие модули ядра загружены, их загрузка и выгрузка

5.5. Определение какие модули ядра загружены, их загрузка и выгрузка![[-]](single_files/button-red.png) 5.6. Изменение на лету переменных ядра

5.6. Изменение на лету переменных ядра![[-]](single_files/button-red.png) 5.7. Изучение состояния програмного RAID'а (mirror or stripe)

5.7. Изучение состояния програмного RAID'а (mirror or stripe)![[-]](single_files/button-red.png) 5.8. Определение какой MTA используется системой

5.8. Определение какой MTA используется системой![[-]](single_files/button-red.png) 5.9. Конфигурирование системы ведения системных журналов

5.9. Конфигурирование системы ведения системных журналов![[-]](single_files/button-red.png) 5.10. Просмотр журналов для разрешения проблем и слежения за поведением системы

5.10. Просмотр журналов для разрешения проблем и слежения за поведением системы![[-]](single_files/button-red.png) 5.11. Понимание основных проблем с принтером

5.11. Понимание основных проблем с принтером![[-]](single_files/button-red.png) 5.12. Создание или изменение почтовых псевдонимов в Sendmail и Postfix

5.12. Создание или изменение почтовых псевдонимов в Sendmail и Postfix![[-]](single_files/button-red.png) 5.13. Остановка, перезагрузка или перевод системы в однопользовательский режим

5.13. Остановка, перезагрузка или перевод системы в однопользовательский режим![[-]](single_files/button-red.png) 5.14. Отличие жёстких ограничений от мягких и изменение существующих системных ограничений

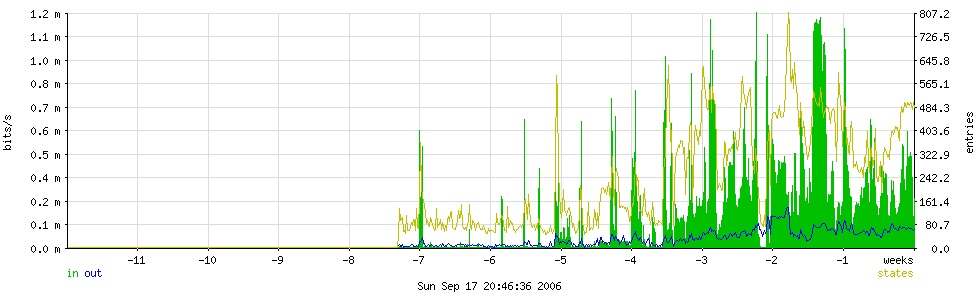

5.14. Отличие жёстких ограничений от мягких и изменение существующих системных ограничений![[-]](single_files/button-red.png) 5.15. Знание утилит BSD для регулировки трафика и контроля за полосой пропускания

5.15. Знание утилит BSD для регулировки трафика и контроля за полосой пропускания![[-]](single_files/button-red.png) 5.16. Знание распространённых конфигурационных системных файлов и,

возможно, сторонних конфигурационных файлов различных сервисов

5.16. Знание распространённых конфигурационных системных файлов и,

возможно, сторонних конфигурационных файлов различных сервисов![[-]](single_files/button-red.png) 5.17. Конфигурирование сервисов для автоматического старта при запуске системы

5.17. Конфигурирование сервисов для автоматического старта при запуске системы![[-]](single_files/button-red.png) 5.18. Конфигурирование скриптов, нужных для различных задач по обслуживанию системы, для периодического запуска

5.18. Конфигурирование скриптов, нужных для различных задач по обслуживанию системы, для периодического запуска![[-]](single_files/button-red.png) 5.19. Просмотр очереди Sendmail'а или Postfix'а

5.19. Просмотр очереди Sendmail'а или Postfix'а![[-]](single_files/button-red.png) 5.20. Определение когда последний раз была запущена система и какова её загруженность

5.20. Определение когда последний раз была запущена система и какова её загруженность![[-]](single_files/button-red.png) 5.21. Слежение за операциями ввода/вывода на диске

5.21. Слежение за операциями ввода/вывода на диске![[-]](single_files/button-red.png) 5.22. Работа с занятыми устройствами

5.22. Работа с занятыми устройствами![[-]](single_files/button-red.png) 5.23. Определение информации характеризующей операционную систему

5.23. Определение информации характеризующей операционную систему![[-]](single_files/button-red.png) 5.24. Понимание преимуществ использования лицензии BSD

5.24. Понимание преимуществ использования лицензии BSD

![[*]](single_files/button-yellow.png) 6. Сетевое администрирование

6. Сетевое администрирование![[+]](single_files/button-green.png) 6.1. Определение существующих установок TCP/IP

6.1. Определение существующих установок TCP/IP![[+]](single_files/button-green.png) 6.2. Установка параметров TCP/IP

6.2. Установка параметров TCP/IP![[+]](single_files/button-green.png) 6.3. Определение какие TCP или UDP порты открыты в системе

6.3. Определение какие TCP или UDP порты открыты в системе![[*]](single_files/button-yellow.png) 6.4. Проверка доступности TCP/IP сервиса

6.4. Проверка доступности TCP/IP сервиса![[*]](single_files/button-yellow.png) 6.5. Запрос к серверу DNS

6.5. Запрос к серверу DNS![[+]](single_files/button-green.png) 6.6. Определение кто ответственный за зону DNS

6.6. Определение кто ответственный за зону DNS![[+]](single_files/button-green.png) 6.7. Изменение порядка разрешения имён

6.7. Изменение порядка разрешения имён![[+]](single_files/button-green.png) 6.8. Перевод сетевой маски между системами точечно-десятичной, точечно-шестнадцатеричной или CIDR

6.8. Перевод сетевой маски между системами точечно-десятичной, точечно-шестнадцатеричной или CIDR![[+]](single_files/button-green.png) 6.9. Собирать информацию используя IP адрес и маску подсети

6.9. Собирать информацию используя IP адрес и маску подсети![[+]](single_files/button-green.png) 6.10. Понимание теории адресации IPV6

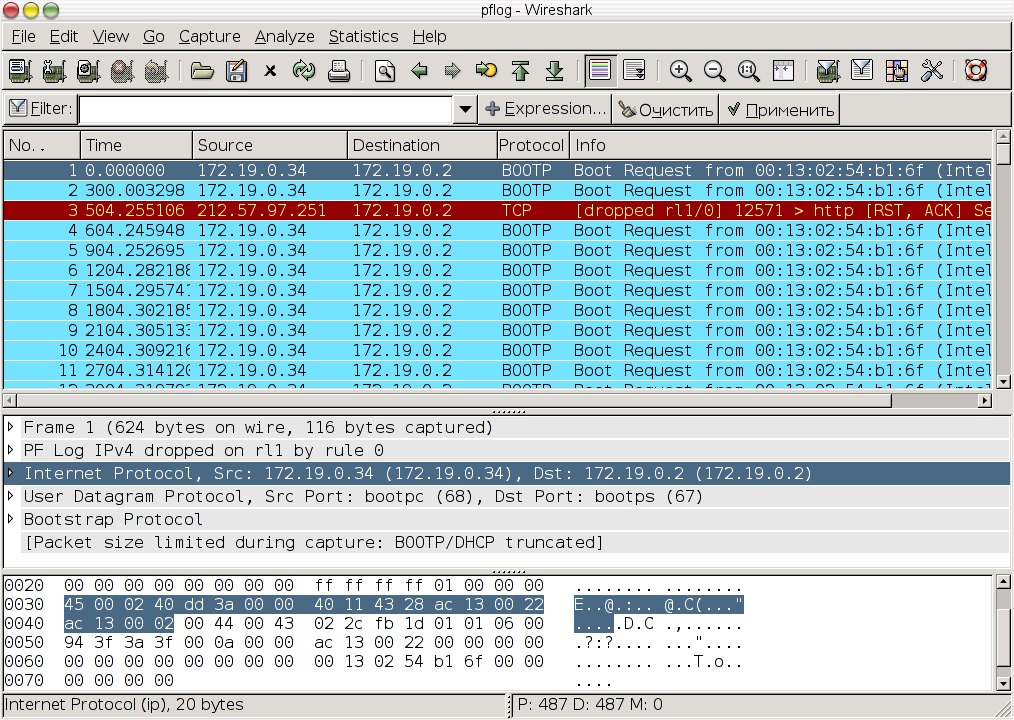

6.10. Понимание теории адресации IPV6![[+]](single_files/button-blue.png) 6.11. Демонстрация основных навыков работы с утилитой

tcpdump(1)

6.11. Демонстрация основных навыков работы с утилитой

tcpdump(1)![[+]](single_files/button-green.png) 6.12. Работа с ARP и кешем найденных соседей

6.12. Работа с ARP и кешем найденных соседей![[+]](single_files/button-green.png) 6.13. Конфигурирование системы для использования NTP

6.13. Конфигурирование системы для использования NTP![[-]](single_files/button-red.png) 6.14. Просмотр и обновление «арендованных» данных DHCP

6.14. Просмотр и обновление «арендованных» данных DHCP![[-]](single_files/button-red.png) 6.15. Знание как и когда устанавливать или удалять алиасы сетевого интерфейса

6.15. Знание как и когда устанавливать или удалять алиасы сетевого интерфейса

![[+]](single_files/button-green.png) 7. Базовые навыки работы в Unix

7. Базовые навыки работы в Unix![[+]](single_files/button-green.png) 7.1. Перенаправление вывода и использование

tee(1)

7.1. Перенаправление вывода и использование

tee(1)![[+]](single_files/button-green.png) 7.2. Определение просмотр и изменение переменных окружения

7.2. Определение просмотр и изменение переменных окружения![[+]](single_files/button-green.png) 7.3. Навыки работы в vi(1)

7.3. Навыки работы в vi(1)![[+]](single_files/button-green.png) 7.4. Определение является ли файл бинарным, текстовым или содержащим данные

7.4. Определение является ли файл бинарным, текстовым или содержащим данные![[+]](single_files/button-green.png) 7.5. Поиск файлов и бинарников в системе

7.5. Поиск файлов и бинарников в системе![[+]](single_files/button-green.png) 7.6. Поиск файла по заданным атрибутам

7.6. Поиск файла по заданным атрибутам![[+]](single_files/button-green.png) 7.7. Написание несложных Bourne-скриптов

7.7. Написание несложных Bourne-скриптов![[+]](single_files/button-green.png) 7.8. Поиск нужной документации

7.8. Поиск нужной документации![[+]](single_files/button-green.png) 7.9. Понимание различий в страницах man

7.9. Понимание различий в страницах man![[+]](single_files/button-green.png) 7.10. Проверка контрольной суммы файла

7.10. Проверка контрольной суммы файла![[+]](single_files/button-green.png) 7.11. Продемонстрировать знакомство с оболочками используемыми по

умолчанию в системе

7.11. Продемонстрировать знакомство с оболочками используемыми по

умолчанию в системе![[+]](single_files/button-green.png) 7.12. Чтение почты на локальной машине

7.12. Чтение почты на локальной машине![[+]](single_files/button-green.png) 7.13. Использование контроля за задачами (job control)

7.13. Использование контроля за задачами (job control)![[+]](single_files/button-green.png) 7.14. Применение регулярных выражений

7.14. Применение регулярных выражений![[+]](single_files/button-green.png) 7.15. Преодоление ограничений на длину командной строки

7.15. Преодоление ограничений на длину командной строки![[-]](single_files/button-red.png) 7.16. Понимание значения термина домен в различных контекстах

7.16. Понимание значения термина домен в различных контекстах![[+]](single_files/button-green.png) 7.17. Работа с cron

7.17. Работа с cron

![[+]](single_files/button-green.png) A. Список команд и файлов обсуждаемых в книге

A. Список команд и файлов обсуждаемых в книге![[*]](single_files/button-yellow.png) B. Некоторые сведения о стеке протоколов TCP/IP

B. Некоторые сведения о стеке протоколов TCP/IP![[*]](single_files/button-yellow.png) C. Пакетный фильтр OpenBSD — pf(4)

C. Пакетный фильтр OpenBSD — pf(4)![[-]](single_files/button-red.png) D. Пакетный фильтр NetBSD — ipf(8)

D. Пакетный фильтр NetBSD — ipf(8)![[*]](single_files/button-yellow.png) E. Брандмауэр FreeBSD — ipfw(8)

E. Брандмауэр FreeBSD — ipfw(8)![[*]](single_files/button-yellow.png) F.

F. /etc/login.conf(5)- Глоссарий

- Литература

Список таблиц

- 1. Легенда (условные обозначения)

- 2.1. Опции запуска jail(8)

- 2.2. Переменные ядра (MIB) связанные с jail(8)

- 2.3. Возможные значения опций

crypt_default(FreeBSD) иlocalcipher,ypcipher(OpenBSD) - 6.1. Типы записей в файле зоны DNS

- 6.2. Аргументы команды arp(8)

- 7.1. Пользовательске переменные окружения [environ(7)]

- 7.2. Движения в vi(1), Normal mode

- 7.3. Действия в vi(1), Normal mode

- 7.4. Регулярные выражения в vi(1)

- 7.5. Некоторые команды vi(1)

- 7.6. Некоторые опции vi(1) выставляемые командой :set

- 7.7. Синтаксическая таблица Bourne Shell

- 7.8. Специальные переменные в Bourne Shell

- 7.9. Опции команды test(1)

- 7.10. Навигационные клавиши в системе info(1)

- 7.11. Модификаторы переменных в csh(1)

- 7.12. Команды программы mail(1)

- 7.13. Некоторые сигналы, представляющие интерес для администратора

- 7.14. Регулярные выражения. Сводная синтаксическая таблица

- 7.15. Регулярные выражения и шаблоны командной Bourne shell

- 7.16. Короткие имена используемые в

crontab(5)для описания времени выполнения заданий - A.1. Раскладка файлов и команд по операционным системам

- B.1. Типы сообщений ICMP

- B.2. Формат TCP заголовка

- B.3. Флаги TCP

- B.4. Состояния TCP (по [RFC-793])

- E.1. ICMP unreachable коды

- E.2. типы ICMP сообщений опознаваемые брандмауэром IPFW

- F.1. Ограничение ресурсов средствами

login.conf(5) - F.2. Формирование окружения средствами

login.conf(5) - F.3. Аутентификационные данные в

login.conf(5) - F.4. Зарезервированные поля в

login.conf(5)FreeBSD - F.5. Поля в

login.conf(5)характерные для OpenBSD

Список примеров

Содержание

В 2005 году стартовал проект сертификации BSDA-специалистов. BSDA расшифровывается как BSD Associate и подразумевает под собой совокупность операционных систем семейства BSD: NetBSD, OpenBSD, FreeBSD и DragonFly BSD. В рамках проекта была образована BSD CG — сертификационная группа BSD. Её сайт можно найти по адресу http://www.bsdcertification.org/. К октябрю 2005 года BSD CG разработала список тем для экзаменационных вопросов. Этот труд и лёг в основу данного пособия.

В данной книге, вы, конечно, найдёте не всё, с чем приходится сталкиваться в процессе администрирования систем. Здесь опущены такие важные темы, как администрирование web-сервера Apache, настройка proxy сервера squid, работа с системой samba, администрирование баз данных MySQL или PostgreSQL. В книге затронуты главным образом основные сервисы операционных систем BSDA, поставляемые в составе операционных систем.

Настоящая книга состоит из 7-и глав соответствующих 7-и блокам экзаменационных вопросов BSDA. Далее идут приложения в которых я постараюсь несколько более системно изложить некоторые теоретические вопросы, на которые опираются экзаменационные билеты.

Таблица 1. Легенда (условные обозначения)

| Знак | Значение |

|---|---|

| Обозначения в оглавлении | |

| «Избранный» раздел — автор сам удивлён почему у него всё так хорошо получилось. |

| Раздел написан, но это не значит, что он никогда не подвергнется ревизии. |

| Раздел не окончен. |

| К написанию раздела автор не приступал. |

| Приглашения в листингах | |

| Команда выполнялась в /bin/sh (или /usr/local/bin/bash) непривилегированным пользователем. |

| Команда выполнялась в /bin/sh (или /usr/local/bin/bash) привилегированным пользователем[a]. |

| Команда выполнялась в /bin/csh |

| Принятые шрифты[b] | |

| text | Команда |

text | Опция |

text | Файл |

| text | Акроним |

| Картинки | |

| Текст относится к FreeBSD |

| Текст относится к OpenBSD |

| Текст относится к FreeBSD и OpenBSD |

| Orphus — система, написанная Дмитрием Котеровым (см. http://dklab.ru/chicken/nablas/24.html) для повышения грамотности рунета. Мне, как автору, редко удаётся писать текст сразу без ошибок, увы. Если вы хотите сообщить мне о найденной ошибке, не обязательно орфографической, вы можете просто выделить её в браузере и нажать сочетание клавиш <Ctrl>+<Enter>. |

[a] Если команда выполнена

привилегированным пользователем, это ещё не значит,

что её нельзя выполнить от непривилегированного

пользователя. Например, пакетным фильтром

OpenBSD может управлять

непривилегированный пользователь при наличии

специальных прав на устройство

[b] К сожалению, надо признать, что шрифтовые выделения по тексту расставлены халтурно. И даже данная часть таблицы ещё недописана | |

- Установка и обновление операционной системы и програмного обеспечения (10 вопросов)

- Безопасность в операционной системе (14 вопросов)

- Файлы, файловые системы и диски (14 вопросов)

- Пользователи и управление учётными записями (9 вопросов)

- Основы системного администрирования (24 вопроса)

- Сетевое администрирование (15 вопросов)

- Базовые Unix-навыки (17 вопросов)

Касательно подготовки к экзамену по данной книге следует привести уведомление BSD CG:

- Помните, что экзамен BSDA подтверждает ваши практические навыки. Не следует учить man-страницы наизусть, экспериментируйте с командами для того, чтобы разобраться в man-страницах.

- BSDA это экзамен начального уровня. Не нужно знать всё, однако мы ожидаем, что вы продемонстрируете возможность довести до конца любую администраторскую задачу.

- Если в экзаменационных вопросах встречается слово «разбираться», это означает, что вы должны знать что нечто есть, но необязательно полностью владеть материалом. Например, в теме 2.11 кандидат должен разбираться в том, что BSD системы имеют возможности для создания сервисов и в том, какие утилиты нужны для этого. Однако кандидат BSDA не обязан иметь опыт по конфигурированию jail.

- В случае, если утилиты упомянутые в разделе «Практика» реализованы в различных BSD-системах совсем по-разному, об этом упоминается, но детально вся разница между ними в этом разделе не описана. Вместо этого в приложении А приведена таблица в помощь подготовке к экзамену. Эта таблица содержит список команд в алфавитном порядке и их доступность в той или иной операционной системе BSD.

- DragonFly BSD: http://www.dragonflybsd.org/main/

- FreeBSD: http://www.freebsd.org/

- NetBSD: http://www.netbsd.org/

- OpenBSD: http://www.openbsd.org/

- sendmail: http://www.sendmail.org/

- postfix: http://www.postfix.org/

- DragonFly BSD: http://leaf.dragonflybsd.org/cgi/web-man

- FreeBSD: http://www.freebsd.org/cgi/man.cgi

- NetBSD: http://man.netbsd.org/

- OpenBSD: http://www.openbsd.org/cgi-bin/man.cgi

- DragonFly BSD Handbook: http://leaf.dragonflybsd.org/~justin/handbook/

- FreeBSD Handbook:http://www.freebsd.org/doc/en_US.ISO8859-1/books/handbook/

- FreeBSD FAQ: http://www.freebsd.org/doc/en_US.ISO8859-1/books/faq/

- Статьи по FreeBSD: http://www.freebsd.org/docs/books.html

- Руководство по NetBSD: http://www.netbsd.org/guide/en/

- Список документации по NetBSD (FAQs специфичные для разнообразных платформ, HOWTO и прочее) http://www.netbsd.org/Documentation/

- Документация и FAQ по OpenBSD: http://www.openbsd.org/faq/

- FreeBSD Handbook:http://www.freebsd.org/doc/ru_RU.KOI8-R/books/handbook/

- FreeBSD FAQ: http://www.freebsd.org/doc/ru_RU.KOI8-R/books/faq/

- Статьи по FreeBSD: http://www.freebsd.org/ru/docs/books.html

- sendmail: http://sendmail.by.ru/sendhp.html

- Описание стандарта POSIX: http://www.opengroup.org/onlinepubs/009695399/index.html

- postfix: http://www.elantech.ru/docs/postfix-docs-ru/

- BSD portal: http://www.bsdportal.ru/

- OpenNET: http://www.opennet.ru/

- Google/BSD: http://www.google.com/bsd

- Google/Linux: http://www.google.com/linux

- Google/Macintosh: http://www.google.com/mac

Содержание

![[-]](single_files/button-red.png) 1.1. Разбираться в программах установки каждой операционной системы

1.1. Разбираться в программах установки каждой операционной системы![[-]](single_files/button-red.png) 1.2. Разбираться какие команды доступны для upgrade'а операционной

системы

1.2. Разбираться какие команды доступны для upgrade'а операционной

системы![[-]](single_files/button-red.png) 1.3. Понимание разницы между заранее скомпилированными бинарными

дистрибутивами и компиляцией из исходников

1.3. Понимание разницы между заранее скомпилированными бинарными

дистрибутивами и компиляцией из исходников![[-]](single_files/button-red.png) 1.4. Понимание когда выгодно инсталлировать прекомпилированные

бинарники и как это делать

1.4. Понимание когда выгодно инсталлировать прекомпилированные

бинарники и как это делать![[-]](single_files/button-red.png) 1.5. Разбираться в методах настройки и компилирования бинарников

1.5. Разбираться в методах настройки и компилирования бинарников![[-]](single_files/button-red.png) 1.6. Определять, какое програмное обеспечение инсталлировано в

системе

1.6. Определять, какое програмное обеспечение инсталлировано в

системе![[-]](single_files/button-red.png) 1.7. Определять, какое програмное обеспечение нуждается в

обновлении

1.7. Определять, какое програмное обеспечение нуждается в

обновлении![[-]](single_files/button-red.png) 1.8. Обновлять установленное програмное обеспечение

1.8. Обновлять установленное програмное обеспечение![[-]](single_files/button-red.png) 1.9. Определять, какое програмное обеспечение имеет проблемы с

безопасностью

1.9. Определять, какое програмное обеспечение имеет проблемы с

безопасностью![[-]](single_files/button-red.png) 1.10. Следовать инструкциям секьюрити-консультантов и накладывать

security-patch

1.10. Следовать инструкциям секьюрити-консультантов и накладывать

security-patch

Описание: От кандидата BSDA не требуется составить план инсталляции, но он должен уметь начать и закончить инсталляцию операционной системы в соответствии с приведёнными требованиями. Поскольку процедура инсталляции зависит от конкретной системы, кандидату рекомендуется иметь опыт работы со средствами установки каждой BSD системы предлагаемыми в этих системах по умолчанию. Так же ожидается, что кандидат имеет знания об основных релизах (т.е. релизах с номером X.0) и где найти информацию о них на соответствующих сайтах BSD-проектов.

Практика: http://www.bsdinstaller.org для DragonFly BSD, sysinstall(8) для FreeBSD, sysinst на инсталляционном диске NetBSD, и INSTALL.[arch] на инсталляционном диске OpenBSD.

Описание: Кандидат BSDA должен разбираться в утилитах используемых для поддержания операционных систем в актуальном состоянии. Некоторые утилиты общие для разных систем BSD, некоторые утилиты специфичные для конкретной системы доступны в другой в виде стороннего програмного продукта.

Практика: make(1) включая цели "buildworld",

"installworld" и "quickworld" и прочие похожие цели;

mergemaster(8), cvs(1), и

сторонние продукты cvsup и cvsync; build.sh,

etcupdate(8), postinstall(8)

и afterboot(8); src/UPDATING и

src/BUILDING.

Описание: Кандидат должен быть знаком с тем, где по умолчанию находится дерево портов и пакетов (ports collention, pkgsrc collection) и какая из систем BSD какое дерево использует. Кандидат должен уметь определить расширение используемое пакетами. Кандидат должен понимать преимущества и недостатки инсталляции заранее скомпилированных бинарников и преимущества и недостатки сборки бинарников из исходного кода.

Описание: Кандидат BSDA должен понимать, что заранее скомпилированные бинарники просты и быстры в установке, но не дают возможности настройки бинарника к нуждам системы. Кандидат должен знать как установить заранее скомпилированный бинарник из удалённого источника, или с локальной машины, так же как и знать как удалить установленный пакет.

Практика: pkg_add(1), pkg_delete(1)

Описание: Для поддержки опций программы make(1), нужной для компилирования бинарника с нужными функциями, существует множество различных программ. Поскольку все системы BSD используют make(1), кандидат BSDA должен рабираться какая система BSD какие механизмы использует для сохранения опций make(1).

Практика:

Dragonfly BSD: mk.conf(5) или

make.conf(5), PKG_OPTIONS, CFLAGS

FreeBSD: -DWITH_* или WITH_*=,

pkgtools.conf(5),

make.conf(5)NetBSD:

PKG_OPTIONS.<pkg>, CFLAGS, mk.conf(5),

PKG_DEFAULT_OPTIONS OpenBSD:

bsd.port.mk(5)

Описание: Кандидат BSDA должен разбираться как определить какое програмное обеспечение установлено на BSD, проследить зависимости при помощи менеджера пакетов в случае, если программы установлены при помощи портов или пакетов (packages, ports или pkgsrc). Кандидат должен уметь узнать через менеджер пакетов какое програмное обеспечение стоит на машине и какой версии.

Практика: pkg_info(1)

Описание: Кандидат должен понимать важность соблюдения равновесия между сохранением програмого обеспечения в актуальном состоянии и минимизации воздействий на производительность системы. Dragonfly BSD и NetBSD используют pkgsrc предоставляющую утилиты позволяющие определить какое програмное обеспечение устарело. FreeBSD предоставляет pkg_version и сторонние утилиты интегрированные с менеджером пакетов.

Практика: pkgsrc/pkgtool/pkg_chk и make show-downlevel для Dragonfly BSD и NetBSD; pkg_version(1), и сторонняя программа portupgrade(1).

Описание: Кандидат BSDA должен разбираться во встроенных и сторонних средствах обновления установленного програмного обеспечения. В добавок кандидат должен знать какие системы используют pkgsrc.

Практика: DragonFly BSD и NetBSD предлагают pkgsrc/pkgtools/pkg_chk, pkgsrc/pkgtools/pkg_comp, make update и make replace; portupgrade и cvsup доступны как сторонние продукты.

Описание: Кандидат BSDA должен понимать важность слежения за обнаруживаемыми уязвимостями в безопасности програмного обеспечения. Кандидат должен разбираться в сторонних утилитах интегрированных с менеджером пакетов предназначенных для обнаружения програмного обеспечения с уязвимостями в системе безопасности.

Практика: audit-packages для Dragonfly BSD и NetBSD; portaudit и vuxml для FreeBSD и OpenBSD

Описание: Кандидат BSDA должен быть осведомлён о том, что каждый проект BSD сопровождается советниками по безопасности, чьи советы доступны как через Интернет, так и через почтовые списки рассылок. Кандидат должен уметь следовать инструкциям данным в этих советах.

Практика: patch(1), make(1), и fetch(1); ftp(1) и build.sh

Содержание

![[*]](single_files/button-yellow.png) 2.1. Определить уровень безопасности системы

2.1. Определить уровень безопасности системы![[-]](single_files/button-red.png) 2.2. Конфигурирование сервера SSH в соответствии с требованиями

2.2. Конфигурирование сервера SSH в соответствии с требованиями![[-]](single_files/button-red.png) 2.3. Конфигурировние SSH сервера для аутентификации по ключу

2.3. Конфигурировние SSH сервера для аутентификации по ключу![[-]](single_files/button-red.png) 2.4. Предохранение ключа при обновлении системы

2.4. Предохранение ключа при обновлении системы![[-]](single_files/button-red.png) 2.5. Разбираться в альтернативных механизмах аутентификации

2.5. Разбираться в альтернативных механизмах аутентификации![[-]](single_files/button-red.png) 2.6. Разбираться в альтернативных методах авторизации

2.6. Разбираться в альтернативных методах авторизации![[-]](single_files/button-red.png) 2.7. Разбираться в основных рекомендованных методах доступа [до хоста]

2.7. Разбираться в основных рекомендованных методах доступа [до хоста]![[*]](single_files/button-yellow.png) 2.8. Разбираться в брандмауэрах BSD и синтаксисе конфигурационных файлов

2.8. Разбираться в брандмауэрах BSD и синтаксисе конфигурационных файлов![[-]](single_files/button-red.png) 2.9. Разбираться в механизмах использования шифровальных устройств BSD

2.9. Разбираться в механизмах использования шифровальных устройств BSD![[-]](single_files/button-red.png) 2.10. Разбираться в методах проверки аутентичности бинарного файла

2.10. Разбираться в методах проверки аутентичности бинарного файла![[*]](single_files/button-yellow.png) 2.11. Разбираться в способах запуска сервиса в изолированной среде (restraining service)

2.11. Разбираться в способах запуска сервиса в изолированной среде (restraining service)![[+]](single_files/button-green.png) 2.12. Смена алгоритма шифрования используемого для защиты базы с паролями

2.12. Смена алгоритма шифрования используемого для защиты базы с паролями![[-]](single_files/button-red.png) 2.13. Смена приветствия системы

2.13. Смена приветствия системы![[-]](single_files/button-red.png) 2.14. Защита аутентификационных данных

2.14. Защита аутентификационных данных

Признаком хорошего системного администратора является осведомлённость о проблемах безопасности и забота о безопасности системы. Ожидается, что кандидат BSDA знаком с распростанёнными средствами обеспечения безопасности системы. Системы BSD реализованы с учётом проблем безопасности и предоставляют множество средств позволяющих администратору подстроить систему к требованиям политики безопасности его организации. Кандидат не может всегда отвечать за реализацию механизмов безопасности, но должен знать о свойствах и этих средств и доступных командах.

Описание: Системы BSD предоставляют несколько предопределённых настроек безопасности, известных как уровни безопасности (securelevels). Кандидат должен знать на каком он уровне безопасности, можно ли поднять или опустить уровень безопасности и как.

Практика: init(8), sysctl(8),

rc.conf(5)

Комментарий

![[Замечание]](single_files/note.png) | Замечание |

|---|---|

| Данный текст прислан Дмитрием Орловым, но подвергся моей редактуре. Е.М. |

Функциональность securelevel можно рассматривать как метод защиты ядра, сырых устройств (raw devices), и файловой системы от атак злоумышленника, которому удалось взломать учётную запись суперпользователя. Защита ядра в общем случае включает в себя невозможность загрузки собственных модулей ядра и прослушивания проходящего через систему трафика. Функциональность securelevel/security присуствует во всех BSD системах с небольшими отличиями.

Уровни безопасности служат для ограничения возможностей системы до такой степени, которая соответствует её рабочему окружению (среде работы). В OpenBSD он устанавливается скриптом rc.securelevel(8):

# $OpenBSD: rc.securelevel,v 1.16 2004/07/06 04:05:03 deraadt Exp $

#

# в этом скрипте определяются действия, которые можно осуществить ДО

# того, как система перейдёт в безопасный режим. Действия, которые можно

# совершить ПОСЛЕ того, как будет определён уровень безопасности

# системы, должны помещаться в скрипт /etc/rc.local

# Здесь определяется желаемый уровень безопасности

# XXX

# XXX it is not really acceptable to put this value in a configuration

# XXX file, because locking it down requires immutability on about

# XXX 5 files instead of 2 (the kernel and init)

# XXX

securelevel=1

echo -n 'starting pre-securelevel daemons:'

#

# Сюда следует поместить ваши команды

#

echo '.'

В FreeBSD значение уровня безопасности

выставляется в файле /etc/rc.conf:

kern_securelevel_enable="YES"

kern_securelevel=1

В DragonFly BSD уровень безопасности выставляется так же как в FreeBSD, за исключением того, что переменной kern_securelevel_enable выставлять не надо.

В NetBSD уровень безопасности так же

выставляется через файл /etc/rc.conf:

securelevel=1

Уровень безопасности может быть прочитан или установлен с помощью утиллиты sysctl(8) через переменную kern.securelevel. По окончании процесса загрузки системы вы можете узнать текущий уровень безопасности системы набрав в командной строке:

$ sysctl kern.securelevel

kern.securelevel: -1

Вы можете повысить уровень безопасности командой:

# sysctl -w kern.securelevel=2

В процессе работы уровень безопасности системы может только повышаться. Уменьшение значения переменной ядра kern.securelevel запрещено.

Ядра OpenBSD и NetBSD предоставляют 4 уровня системной безопаности, а FreeBSD и DragonFly BSD — 5. Последний уровень в них разбит на два подуровня.

- -1 — полностью небезопасный уровень

- Данный уровень, это уровень по умолчанию. Фактически он означает, что механизм securelevel вообще не включён. Документация по FreeBSD не рекомендует использовать данный уровень. В качестве небезопасного уровня документация FreeBSD рекумендует 0-й уровень.

- 0 — небезопасный уровень

- используется во время загрузки и/или нахождения системы в однопользовательстком режиме

- чтение файлов устройств и запись в них осуществляется согласно выставленным пермиссиям (на более старших уровнях на работу некоторых файлов устройств налагаются более строгие ограничения, см. ниже).

- любые системные флаги файлов могут быть сброшены

На NetBSD, в дополнении к сказанному, запрещена трассировка процесса init(8).

- 1 — безопасный уровень

- режим по умолчанию для многопользовательской системы

- уровень безопасности не может быть понижен, кроме как при помощи init(8)

-

запрещена запись в устройства

/dev/mem,/dev/kmemи/dev/io. -

устройства сырых дисков (такие как

/dev/ad0и т.п.) в смонтированных файловых системах доступны только для чтения - системные файловые флаги immutable и append-only не могут быть сброшены (но не пользовательские, т.е. флаг schg и sappnd снять нельзя, а uchg и uappnd можно).

- модули ядра не могут быть загружены или выгружены

На OpenBSD, в дополнении к сказанному, действуют следующие ограничения на изменения переменных ядра:

- переменная fs.posix.setuid не может быть изменена

- переменная net.inet.ip.sourceroute не может быть изменена

- переменная machdep.kbdreset не может быть изменена

- значения переменных ddb.console и ddb.panic не могут повышены

- значение переменной machdep.allowaperture не может быть повышено

На NetBSD, в дополнении к сказанному, действуют следующие ограничения:

- Запрещено изменение переменной ядра net.inet.ip.sourceroute.

- Запрещено добавление и удаление переменных ядра.

- Запрещено изменение времени (в OpenBSD и FreeBSD это сделано на 2-м уровне).

- Нельзя изменить переменные ядра влияющие на то, будет ли изготавливаться coredump файл из програм с SUID-битом.

- 2 — наивысший уровень безопасности

идентичен уровню 1, кроме:

- дисковые устройства всегда доступны только на чтение, не зависимо от того, смонтированы они или нет

- settimeofday(2) и clock_settime(2) не могут установить время, меньше текущего

- pf(4) фильтр и правила NAT не могут быть изменены

Наивысший уровень безопасности во FreeBSD и DragonFly BSD разбит на два уровня. Невозможность изменения правил pf(8) и NAT вынесены на уровень 3.

Режим повышенной безопасности может показаться драконовским, но он задумывался как последняя линия обороны в случае если учётная запись суперпользователя вскрыта.

Эти эффекты предотвращают обход файловых флагов путем прямой модификации сырых дисковых устройств или стирание файловой системы при помощи команды newfs(8). Далее, они могут ограничить потенциальное разрушающее действие (потенциальный вред от) вскрытого файрвола, путем запрещения модификации правил пакетного фильтра pf(8). Предотвращение перевода системного времени назад помогает при послеаварийном анализе и прибавляет уверенности в корректности журнальных файлов. При этом несколько страдает точность вычисления времени, так как блокировка времени осуществляется немгновенно.

Так как уровень безопасности может быть изменён при помощи отладчика ddb(4), вполне логично заблокировать его работу, как представлено уровнями 1 и 2 (и 3 во FreeBSD и DragonFly BSD). Это обеспечивается установкой переменных ядра ddb.console и ddb.panic в 0.

Не лишним будет упомянуть, что установку переменных на этапе

загрузки можно выполнить в конфигурационном файле

/etc/sysctl.conf. Например:

ddb.console=0

ddb.panic=0

В разных системах семейства BSD придаётся различный смысл различным уровням безопасности. Чтобы получить конкретную информацию по вашей операционной системе, используйте следующие ссылки:

Описание: Кандидат BSDA должен знать как настроить встроенный демон sshd(8) для ограничения доступа к системе через SSH.

Практика: sshd_config(5)

Описание: Кандидат должен понимать теорию публичных/приватных ключей включая: какие протоколы доступны для генерирования пар ключей, выбор подходящего bit size, предоставления "начальной строки"(?) (seed), passphrase, и проверки отпечатка (fingerprint). В дополнение, кандидат должен уметь генерировать свои ключи и использовать их для аутентификации.

Практика: ssh-keygen(1) включая следующие ключевые слова: authorized_keys, id_rsa и id_rsa.pub.

Описание: В добавок к знанию о том как генерируются системные SSH ключи, кандидат BSDA должен знать где расположены системные ключи и как предохранить их при обновлении или замене системы.

Практика: /etc/ssh/ssh_host*_key*

Описание: От кандидата BSDA не требуется знания того как сконфигурировать альтернативный метод аутентификации. Однако кандидат должен понимать основы теории аутентификации, знать, что аутентификация по имени пользователя и паролю — не единственный способ аутентификации в системах BSD. Кандидат должен понимать основы PAM и знать, что он доступен в DragonFly BSD, FreeBSD и NetBSD 3.x. Он должен так же знать основы теории касающейся Kerberos, OTP и RADIUS.

Описание: Кандидат должен понимать основы теории авторизации и как MAC и ACL расширяют стандартные UNIX-пермиссии.

Практика: mac(4) и acl(3) на FreeBSD; systrace(1) на NetBSD и OpenBSD.

Описание: Кандидат BSDA должен быть знаком с обычными для администраторский практики методами снижения рисков связанными с доступом к системе. Включая использование ssh(1) вместо telnet(1), запрещение логина от пользователя root, использование сторонней утилиты sudo(8) вместо su(1) и минимизация использования группы wheel.

Практика: ttys(5), sshd_config(5),

ftpusers(5); сторонняя утилита

sudo(8), включая visudo(8),

suedit(?) и sudoers(5).

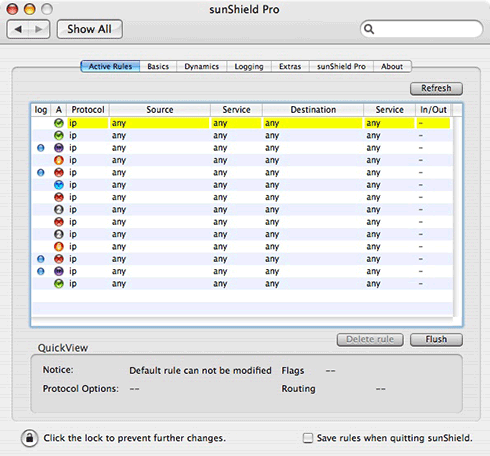

Описание: Каждая система BSD снабжена хотя бы одним брандмауэром. Кандидат BSDA должен знать какие брандмауэры в каких системах доступны и какие команды доступны для просмотра набора правил брандмауэра.

Практика: ipfw(8), ipf(8), ipfstate(8), pfctl(8) и firewall(7)

Комментарий

В разных операционных системах BSD доступны разные брандмауэры, с разным синтаксисом и разной идеологией и разными возможностями. Однако операционные системы BSD обмениваются идеями и кодом. Так в настоящий момент в ядре FreeBSD доступно сразу три брандмауэра: «родной» — ipfw(8), пакетный фильтр NetBSD — ipf(8) и пакетный фильтр OpenBSD — pf(4).

Описание брандмауэров BSD настолько обширная тема, что в данной работе она вынесена в отдельные разделы: Приложение C, Пакетный фильтр OpenBSD — pf(4), Приложение D, Пакетный фильтр NetBSD — ipf(8) и Приложение E, Брандмауэр FreeBSD — ipfw(8). В данном разделе обсуждаются лишь некоторые концепции построения брандмауэров и проводится сравнение возможностей брандмауэров BSD.

Описание: Кандидат BSDA должен знать, что в BSD могут использоваться шифровальные устройства и какие утилиты доступны для этого на каких BSD системах.

Практика: gbde(4) и gbde(8) на FreeBSD; cgd(4) на NetBSD; vnd(4) на OpenBSD.

Описание: Кандидат BSDA должен разбираться в утилитах проверки подлинности файла, таких как tripware. Он должен так же разбираться во встроенных методах проверки предлагаемых некоторыми BSD.

Практика: security(7) или (8);

security.conf(5);

veriexecctl(8)

Описание: Кандидат BSDA должен понимать преимущества запуска сервисов в изолированной среде на машинах открытых для Интернет, и какие утилиты предназначены для этого в какой BSD.

Практика: chroot(8); jail(8); systrace(1); Стороннее приложение Xen.

Комментарий

Реалии современного програмного обеспечения таковы, что многие сетевые (и не только сетевые) сервисы могут быть взломаны. Широко известны атаки типа «переполнение буфера». Программа запрашивает некоторый параметр у пользователя и не проверяет какой длины данные ей передали. Таким образом, злоумышленник получает возможность записать данные в область памяти занятую кодом программы, на который в последствии будет передано управление. В результате злоумышленник получает возможность выполнять произвольные действия от имени данной службы.

Чтобы противодействовать данному виду атак, многие службы запускают в изолированной среде — «sandbox» или «песочнице». Существует множество способов построения «песочниц»:

- Виртуальная машина

Это, пожалуй, самое радикальное средство изоляции сервисов. Вы запускаете образ машины, устанавливаете на неё любую полюбившуюся операционную систему и выставляете эту «машину» в Интернет. В случае взлома вы просто восстанавливаете её из образа. В этой ситуации риск повреждения материнской системы практически полностью исключён. Однако накладные расходы очень велики — быстродействие виртуальной машины в десятки раз ниже быстродействия материнской.

Известные эмуляторы: vmware — коммерческий продукт выпускающийся под Linux его можно запустить в FreeBSD используя «эмулятор» Linux. Другое решение — qemu. Qemu ставится из портов в любую систему, это OpenSource, но выбор эмулируемого железа в нём ограничен.

- Псевдоэмуляция

Суть явления примерно та же, что и в предыдущем случае, однако псевдоэмулятор не занимается эмуляцией железа. Псевдоэмулятор работает на уровне ядра операционной системы. С одной стороны, это сужает возможности эмулятора, так как вы лишаетесь возможности эмулировать другие архитектуры. С другой стороны вы получаете существенный прирост в производительности. И возможность одновременного запуска нескольких различных операционных систем.

Примером такого рода эмуляции является рассмотренный ниже Xen, реализованный в NetBSD, OpenBSD и FreeBSD.

- Смена корневого каталога

Это один из самых простых и один из самых древних методов построения «песочницы». Хотя системый вызов

chroot(2)не входит в стандарт POSIX, он реализован практически повсеместно. Приложение выполняет системный вызовchroot(2), после чего любое обращение к корневому каталогу ядро транслирует в некоторый другой каталог — корень «песочницы». Таким образом, приложение лишено возможности испортить файлы за пределами «песочницы». В тоже время, приложение работает с сокетами материнской системы, если мы создаём в песочнице каталог/devс файлами устройств, то оно будет иметь доступ к устройствам на низком уровне и, при достаточном количестве полномочий может даже вырваться за пределы песочницы.Данный метод построения «песочниц» очень распространён. Существуют сервисы, такие как BIND, которые по умолчанию запускаются в окружении chroot(8).

- jail(8), тюрьма

- Этот метод находится посередине, между псевдоэмулятором и chroot(8). Фактически это просто усовершенствованный chroot(8). Реализация jail(8) довольно сложна, это решение принято только в FreeBSD и DragonFly BSD. В отличие от chroot(2), в jail(2) приложение не только меняет корневой каталог, но даже работает с другими сетевыми сокетами; jail(8)'у можно выдать свой IP адрес. Мы можем говорить о jail, как о дополнительном (возможно не одном) виртуальном сервере FreeBSD.

- Ограничение системных вызовов

- Решение применяемое в OpenBSD и NetBSD — система systrace(1), предназначена для контроля за тем какие системые вызовы имеет право выполнить та или иная программа. С помощью данного средства можно расписать политики в которых будет сказано какие вызовы может выполнять программа, имеет ли она право открыть сокет на таком-то порту и т.д. Можно, например, запретить на уровне ядра программе named(8) слушать какой бы то ни было порт кроме 53-го.

Команда chroot(8) позволяет запускать приложения в ограниченной среде путём смены корневого каталога. Для начала, давайте попробуем запустить в ограниченной среде программу csh(1). В дополнение к ней мы скопируем в ограниченную среду команду tree(1), чтобы с её помощью убедиться что у нас всё получилось. Для этого нам надо выполнить следующие действия:

- Создать каталог («песочницу») в который мы будем chroot'иться.

-

В этом каталоге создать файловую иерархию характерную для

UNIX, для начала нам хватит каталогов

/binи/lib. - Определить с какими динамическими библиотеками слинкована наша программа. Для этого нам понадобится программа ldd(1), а что-то мы определим методом проб и ошибок.

- Скопировать все библиотеки, исполнимые файлы и необходимые конфигурационные файлы в соответствующие каталоги «песочницы». (Для нашей учебной задачи конфигурационные файлы можно и не копировать.)

- Запустить csh(1) в ограниченном окружении:

$mkdir -p sandbox/bin sandbox/lib$ldd /bin/csh/bin/csh: libncurses.so.6 => /lib/libncurses.so.6 (0x280b9000) libcrypt.so.3 => /lib/libcrypt.so.3 (0x280f8000) libc.so.6 => /lib/libc.so.6 (0x28110000)

$ldd /usr/local/bin/tree /usr/local/bin/tree: libc.so.5 => /lib/libc.so.5 (0x2807c000)$cp /lib/libc.so.5 /lib/libncurses.so.6 /lib/libcrypt.so.3 /lib/libc.so.6 sandbox/lib/$cp /bin/csh /usr/local/bin/tree sandbox/bin/

#chroot sandbox/ cshPassword: ELF interpreter /libexec/ld-elf.so.1 not found

Abort trap: 6

$mkdir sandbox/libexec$cp /libexec/ld-elf.so.1 sandbox/libexec/#chroot sandbox/ csh csh: Cannot open /etc/termcap. csh: using dumb terminal settings.

%pwd pwd: Command not found.%tree / / |-- bin | |-- csh | `-- tree |-- lib | |-- libc.so.5 | |-- libc.so.6 | |-- libcrypt.so.3 | `-- libncurses.so.6 `-- libexec `-- ld-elf.so.1 3 directories, 7 files%exit exit

Некоторым приложениям может понадобиться наличие каталога

/dev с файлами устройств. Для систем не

поддерживающих devfs надо создать эти файлы

при помощи команды mknod(8), а для систем

поддерживающих devfs, например для

FreeBSD, понадобится смонтировать в

«песочницу» файловую систему devfs.

Однако при этом вам может понадобиться создать не все, а только

некоторые файлы устройств. Для этого надо воспользоваться

утилитой devfs(8):

$mkdir sandbox/dev#mount_devfs devfs sandbox/dev/ Password:$ls sandbox/dev/acd0 console fd/ nfs4 sysmouse ttyv5 acd0t01 consolectl fd0 nfslock ttyd0 ttyv6 acpi ctty fido null ttyd0.init ttyv7 ad0 cuad0 geom.ctl pass0 ttyd0.lock ttyv8 ad0s1 cuad0.init io pci ttyd1 ttyv9 ad0s1a cuad0.lock kbd0@ psm0 ttyd1.init ttyva ad0s1b cuad1 klog ptyp0 ttyd1.lock ttyvb ad0s1c cuad1.init kmem ptyp1 ttyp0 ttyvc ad0s1d cuad1.lock lpt0 ptyp2 ttyp1 ttyvd agpgart devctl lpt0.ctl ptyp3 ttyp2 ttyve apm devstat mdctl ptyp4 ttyp3 ttyvf ata dri/ mem random ttyp4 urandom@ atkbd0 dsp0.0 mixer0 rtc ttyv0 usb audio0.0 dsp0.1 net/ sndstat ttyv1 usb0 audio0.1 dspW0.0 net1@ stderr@ ttyv2 usb1 bpsm0 dspW0.1 net2@ stdin@ ttyv3 xpt0 cd0 dspr0.1 network stdout@ ttyv4 zero

#devfs -m sandbox/dev/ rule apply hide$ls sandbox/dev/

#devfs -m sandbox/dev/ rule apply path zero unhide#devfs -m sandbox/dev/ rule apply path null unhide#devfs -m sandbox/dev/ rule apply path random unhide$ls sandbox/dev/null random zero

#chroot sandbox/ csh csh: Cannot open /etc/termcap. csh: using dumb terminal settings.%tree / / |-- bin | |-- csh | `-- tree |-- dev| |-- null | |-- random | `-- zero |-- lib | |-- libc.so.5 | |-- libc.so.6 | |-- libcrypt.so.3 | `-- libncurses.so.6 `-- libexec `-- ld-elf.so.1 4 directories, 10 files

%exit exit

Команда jail(8) может рассматриваться как

средство для запуска программы в ограниченном окружении, а может

рассматриваться как средство виртуализации. В первом случае

настройка jail(8) выглядит аналогично

рассмотренному выше chroot(8). К уже

имеющемуся окружению sandbox/ мы добавим

команду ifconfig(8):

#ifconfig rl0 add 172.19.0.234/24$ifconfig rl0 rl0: flags=8843<UP,BROADCAST,RUNNING,SIMPLEX,MULTICAST> mtu 1500 options=8<VLAN_MTU> inet 172.19.0.5 netmask 0xffffff00 broadcast 172.19.0.255 inet 172.19.0.234 netmask 0xffffff00 broadcast 172.19.0.255ether 4c:00:10:54:dd:8e media: Ethernet autoselect (100baseTX <full-duplex>) status: active lo0: flags=8049<UP,LOOPBACK,RUNNING,MULTICAST> mtu 16384 inet 127.0.0.1 netmask 0xff000000

$mkdir sandbox/sbin

$cp /sbin/ifconfig sandbox/sbin$ldd /sbin/ifconfig /sbin/ifconfig: libipx.so.3 => /lib/libipx.so.3 (0x28082000) libc.so.6 => /lib/libc.so.6 (0x28085000)$cp /lib/libipx.so.3 sandbox/lib#jail sandbox/ testhostname 172.19.0.234 /bin/cshcsh: Cannot open /etc/termcap. csh: using dumb terminal settings.

%/sbin/ifconfig rl0: flags=8843<UP,BROADCAST,RUNNING,SIMPLEX,MULTICAST> mtu 1500 options=8<VLAN_MTU> inet 172.19.0.234 netmask 0xffffff00 broadcast 172.19.0.255ether 4c:00:10:54:dd:8e media: Ethernet autoselect (100baseTX <full-duplex>) status: active lo0: flags=8049<UP,LOOPBACK,RUNNING,MULTICAST> mtu 16384

%exit exit

Если теперь мы добавим адрес 192.168.0.34 как алиас для интерфейса материнской машины, то по нему мы сможем взаимодействовать с внутренней машиной.

Поговорим об использовании jail(8) в качестве эмулятора.

Таблица 2.1. Опции запуска jail(8)

| Опция | Описание |

|---|---|

| Необязательные аргументы | |

-i | Вывести идентификатор созданной «тюрьмы». |

-J JidFile | Создать JidFile, аналогично PidFile. В него записывается jailid, путь к sandbox, hostname, IP адрес, и команда запущенная в jail. |

-l |

Выполнить программу в чистых переменных окружения.

Переменные окружения уничтожаются за исключением

переменных HOME,

SHELL, TERM и

USER. Переменная

TERM импортируется из текущего

окружения, остальные выставляются согласно выполненному

в песочнице логину.

|

-s securelevel |

Устанавливает переменную ядра

kern.securelevel в указанное значение

внутри созданной «тюрьмы». Эта опция появилась

только в FreeBSD 6.2

|

-u username | Имя пользователя от имени которого осуществляется запуск jail(8) |

-U username | Имя пользователя от имени которого выполняется команда внутри jail(8). |

| Обязательные аргументы | |

path | Путь к sandbox |

hostname | hostname внутри jail(8) |

IP | Адрес jail(8). Пока на один jail(8) можно дать только один адрес. |

command | Команда, которая будет выполнена в jail(8) |

Ниже я перечислю нужные для этого команды, естественно удалив их стандартный вывод — он огромен.

$D=/path/to/sandbox$mkdir -p $D$cd /usr/src#make world DESTDIR=$D#make distribution DESTDIR=$D#mount_devfs devfs $D/dev

Таким образом, будет собрана вторая копия

FreeBSD в каталоге

/path/to/sandbox/. Разумеется, если

ваша цель состоит только в запуске какого-то конкретного

сервиса, а не предоставления виртуального хостинга, то

данные действия, мягко говоря, избыточны. вероятно имеет

смысл создать маленькую «тюрьму» и добавлять в неё

файлы, пока она не заработает. Такой путь сложнее чем путь

удаления файлов из «толстой тюрьмы», но приводит к

лучшему результату. Кроме того, монтирование всей файловой

системы devfs, тоже небезопасно, поэтому далее следует

исключить некоторые файлы устройств (как минимум жёсткие

диски) способом описанным выше, в Раздел 2.11.1, «chroot(8)».

Прежде всего, следует исключить ситуацию, когда сервисы

материнской системы слушают адрес присвоенный

jail(8). Некоторые сервисы придётся

отключить, некоторые перенастроить. В частности, надо

заставить суперсервер inetd(8) слушать

некоторый конкретный адрес, принадлежащий материнской

системе. Имеет смысл добавить в файл

/etc/rc.conf следующие строки:

sendmail_enable="NO"

inetd_flags="-wW -a 192.168.11.23"

rpcbind_enable="NO"

Где 192.168.11.23 — адрес материнской системы.

Демоны запущенные не через inetd(8)

должны быть переконфигурированы. Некоторые могут быть

перенастроены при помощи /etc/rc.conf,

некоторые через свои конфигурационные файлы. В некоторых

клинических случаях демонов придётся пересобирать.

Для конфигурирования sshd(8) следует

воспользоваться файлом

/etc/ssh/sshd_config(5).

Для конфигурирования

sendmail(8) —

/etc/mail/sendmail.cf

named(8) —

/etc/namedb/named.conf.

Сервисы, основанные на rpc(3), такие как rpcbind(8), nfsd(8), mountd(8) придётся пересобирать.

Так или иначе, сервисы, которым невозможно объяснить какой они слушают адрес не должны запускаться на материнской системе, если они не должны интерферировать с программами в jail(8).

Первый запуск jail(8) происходит в системе, в которой не настроены сетевые интерфейсы, нет учётных записей пользователей и т.д. Некоторые из этих вещей можно настроить только если у вас запущен виртуальный сервер внутри jail(8). Запустите jail(8):

# jail /data/jail/192.168.11.100 testhostname 192.168.11.100 /bin/sh

Если всё будет в порядке, то теперь в этом окружении можно

выполнить настройку системы при помощи утилиты

/usr/sbin/sysinstall(8) или вручную

отредактировать /etc/rc.conf в

окружении jail(8).

Выполните следующие шаги:

-

Создайте пустой файл

/etc/fstabдабы избежать сообщений о его отсутствии. -

Отключите portmapper (

rpcbind_enable="NO"в/etc/rc.conf) -

Сконфигурируйте

/etc/resolv.conf - Выполните команду newaliases(1), чтобы избежать предупреждений от sendmail(8).

-

Отключите конфигурирование сетевых интерфейсов дабы

избежить предупреждений от ifconfig(8)

(

network_interfaces=""в/etc/rc.conf) - Установите пароль root. Будет лучше, если он будет отличен от пароля в материнской системе.

-

Установите timezone. Для этого надо скопировать подходящий

файл (например

/usr/share/zoneinfo/Europe/Moscow) под именем/etc/localtime. - Добавьте пользовательские учётные записи

- Инсталлируйте необходимые пакеты

Кроме того, вам возможно понадобится сконфигурировать

какое-нибудь програмное обеспечение внутри

jail(8). Например web-сервер, ssh-сервер

и т.д. Возможно вы захотите чтобы

syslogd(8) материнской системы слушал

сокет в jail(8). В рассматриваемом

примере его надо направить на сокет

/data/jail/192.168.11.100/var/run/log.

После произведённых настроек можно выйти из оболочки запущенной в jail(8).

Теперь вы готовы запускать виртуальный сервер в jail(8). Для этого надо выполнить в jail(8) скрипт /etc/rc.

![[Важно]](single_files/important.png) | Важно |

|---|---|

Если вы собираетесь предоставлять доступ неизвестным

пользователям с правами root в jail(8),

выставите переменную ядра

security.jail.set_hostname_allowed в 0 до

запуска jail(8). В Раздел 2.11.2.1.5, «Управление jail(8)» сказано чем это может

быть полезно.

|

Вот команды для запуска виртуального сервера:

#ifconfig bge0 add 172.19.0.133/24#mount_devfs devfs /opt/sandbox/dev#jail /opt/sandbox/ jail-hp.house.hcn-strela.ru 172.19.0.133 /bin/sh /etc/rc Loading configuration files. jail-hp.house.hcn-strela.ru Setting hostname: jail-hp.house.hcn-strela.ru. Creating and/or trimming log files:. ln: /dev/log: Operation not permitted Starting syslogd. ELF ldconfig path: /lib /usr/lib /usr/lib/compat a.out ldconfig path: /usr/lib/aout /usr/lib/compat/aout Starting local daemons:. Updating motd. Starting sshd. Starting cron. Local package initialization:. Thu Feb 22 11:41:09 MSK 2007$ssh guest@172.19.0.133The authenticity of host '172.19.0.133 (172.19.0.133)' can't be established. DSA key fingerprint is 95:cc:e5:38:e7:19:9e:0a:aa:40:a0:04:80:7b:be:53. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '172.19.0.133' (DSA) to the list of known hosts. Password: Last login: Thu Feb 22 10:58:50 2007 from 172.19.0.33 Copyright (c) 1980, 1983, 1986, 1988, 1990, 1991, 1993, 1994 The Regents of the University of California. All rights reserved. ...............................................................................

$ifconfigfwe0: flags=108802<BROADCAST,SIMPLEX,MULTICAST,NEEDSGIANT> mtu 1500 options=8<VLAN_MTU> ether 02:02:3f:15:33:0c ch 1 dma -1 bge0: flags=8843<UP,BROADCAST,RUNNING,SIMPLEX,MULTICAST> mtu 1500 options=1b<RXCSUM,TXCSUM,VLAN_MTU,VLAN_HWTAGGING> inet 172.19.0.133 netmask 0xffffff00 broadcast 172.19.0.255 ether 00:17:08:2f:a6:90 media: Ethernet autoselect (100baseTX <full-duplex>) status: active plip0: flags=108810<POINTOPOINT,SIMPLEX,MULTICAST,NEEDSGIANT> mtu 1500 lo0: flags=8049<UP,LOOPBACK,RUNNING,MULTICAST> mtu 16384

| Заходим в тюрьму по ssh(1). Учётная запись guest и sshd(8) демон настроены заранее. |

| Это уже команда выполненная внутри тюрьмы. |

Вы получите некоторое количество предупреждений связанных с тем, что внутри jail(8) нельзя выполнить большинство вызовов sysctl(8). Однако всё должно работать. Вы можете увидеть при помощи команды ps(1) процессы запущенные в jail(8) с флагом J.

Можно запускать jail(8) автоматически при

старте системы. Для этого надо вписать строки типа jail_* в

/etc/rc.conf(5).

Например, для того, чтобы при старте системы автоматически

запускалось три jail'а, надо поместить в

/etc/rc.conf(5) следующие строки:

jail_enable="YES"

jail_list="one,two,three"

jail_one_hostname="www.propeller.ru"

jail_two_hostname="www.samovar.ru"

jail_three_hostname="www.avtoclav.ru"

jail_one_ip="192.168.11.100"

jail_two_ip="192.168.11.101"

jail_three_ip="192.168.11.102"

jail_one_rootdir="/data/jail/192.168.11.100"

jail_two_rootdir="/data/jail/192.168.11.101"

jail_three_rootdir="/data/jail/192.168.11.102"

Это программа-минимум. С помощью других опций описанных в

/etc/rc.conf(5) вы можете оговорить

нужно ли перед запуском jail(8)

монтировать внутри него procfs,

devfs, какие устройства нужно

активировать внутри devfs и т.п.

Можно управлять jail(8) при помощи стартового скрипта /etc/rc.d/jail:

#/etc/rc.d/jail start#/etc/rc.d/jail stop#/etc/rc.d/jail start myjail#/etc/rc.d/jail stop myjail

Обычные команды типа shutdown(8), halt(8) или reboot(8) в jail(8) не работают. Вместо них можно зайти в jail(8) и выполнить одну из команд:

#kill -TERM -1#kill -KILL -1

в зависимости от того, что вы хотите сделать. Возможно вы захотите выполнить скрипт /etc/rc.sutdown внутри jail(8).

Если вы находитесь снаружи jail(8) и хотите выполнить команду внутри него, вы можете воспользоваться командой jexec(8):

#jexec 6 kill -KILL -1

Эта команда выполнит команду kill(1) внутри jail с jid=6.

В каталоге /proc, если вы его

используете, в файле

/proc/<pid>/status в последнем

поле находится имя хоста для jail или

знак - если процесс запущен не в

jail. Кроме того, команда

ps(1) показывает знак J если процесс запущен в

jail. Однако hostname может быть изменён

внутри jail и тогда значение из файла

/proc/<pid>/status оказывается ни

с чем не связано. Чтобы запретить смену hostname надо

выставить переменную ядра

security.jail.set_hostname_allowed в 0.

(см. Раздел 5.6, «Изменение на лету переменных ядра»). Это повлияет на всю

«пенитенциарную систему».

Чтобы увидеть список процессов с их Jail ID вы можете выполнить команду

$ ps ax -o pid,jid,args

Чтобы увидеть процессы в jail(8) номер 3, и послать им сигналы, можно использовать команды

$pgrep -lfj 3#pkill -j 3

или

# killall -j 3

Таблица 2.2. Переменные ядра (MIB) связанные с jail(8)

| Переменная | Умолчание | Описание |

|---|---|---|

security.jail.allow_raw_sockets | 0 | Переменная определяет может ли root в «тюрьме» открывать сырые сокеты. Установка переменной в 1 позволит запускать в тюрьме такие утилиты как ping(8) и traceroute(8). |

security.jail.enforce_statfs | 2 | Определяет какая информация о точках монтирования доступна для процессов в jail(8). 0 — все точки монтирования доступны без ограничений; 1 — Доступны только точки монтирвания внутри каталога jail(8), путь к каталогу jail(8) удаляется; 2 — можно работать только с точкой монтирования в которой разположен jail(8). |

security.jail.set_hostname_allowed | 1 | Определяет может ли приложение в jail(8) сменить hostname. |

security.jail.socket_unixiproute_only | 0 | По умолчанию процессы в jail(8) могут взаимодействовать с доменными сокетами UNIX, IPv4 сокетами и routing sockets. Смена данной переменной приведёт к тому, что процессам в jail(8) станут доступны и другие сокеты. |

security.jail.sysvipc_allowed | 0 | Могут ли процессы в jail(8) использовать примитивы System V IPC. Установка этой переменной в 1 позволит процессам в jail(8) взаимодействовать с процессами в других «тюрьмах» и с процессами материнской системы. |

security.jail.chflags_allowed | 0 |

Как взаимодействует root в

jail(8) с флагами выставленными

командой chflags(1).

0 — root считается непривилегированным

пользователем и не может менять этот флаг.

1 — root считается привилегированным

пользователем и может манипулировать флагами

согласно секущему уровню

kern.securelevel.

|

| Существуют две переменные, которые можно менять внутри jail(8) их значение будет действовать только внутри данной «тюрьмы». | ||

kern.securelevel | ||

kern.hostname | ||

jls(8). Программа предоставляет список запущенных тюрем:

$ jls

JID IP Address Hostname Path

6 172.19.0.133 jail-hp.house.hcn-strela.ru /opt/sandbox

jexec(8). Программа позволяет выполнить в jail(8) произвольную команду:

# jexec 6 kill -TERM -1

Эта команда приведёт к остановке 6-й тюрьмы.

security/jailaudit. Порт генерирующий вывод команды portaudit(1) для тюрем.

sysutils/ezjail. Порт предназначенный для облегчения создания и управления тюрьмами.

sysutils/jailadmin. Порт для администрирования тюрьмами.

sysutils/jailctl. Порт для администрирования тюрьмами.

sysutils/jailer. Порт для управления запуском и остановкой тюрем.

sysutils/jailutils. Порт с несколькими программами для манипулирования тюрьмами.

Для получения более подробной информации о портах выполните команду:

$ cat /usr/ports/<category>/<port>/pkg-descr

- На один jail(8) может быть выдан только один IP адрес. В будущем эту ситуацию собираются исправить. Для ветви FreeBSD CURRENT существует патч, позволяющий установить несколько IP-адресов на один jail. Мне неизвестно работает ли он с FreeBSD 6.x.

- Пространство UID у jail(8) и у материнской системы общее. Это значит, что ресурсы принадлежащие пользователю с UID=1001 в тюрьмах номер 4, 7, 9 и т.д., на самом деле принадлежат одному пользователю, имеющему UID=1001 в материнской системе. Как следствие, файловые квоты в jail(8) будут работать некорректно.

-

Многие ресурсы jail(8) и материнской

системы — общие. Выполнение следующего кода в

jail(8) может вызвать серёзные проблемы

как в материнской системе, так и в соседних тюрьмах:

$while :; do cat /dev/zero | md5 & done

Описание: Кандидат BSDA должен уметь по данному скриншоту базы паролей определить используемый метод шифрования и знать как его сменить. Кандидат должен иметь базовое понимание того когда надо использовать DES, MD5 и Blowfish.

Практика: login.conf(5); auth.conf(5);

passwd.conf(5) и adduser(8).

Комментарий

Жизнь показывает, что существует множество путей при помощи которых может «утекать» база с паролями пользователей. Один из распространённых случаев — утечка с backup'ами. Главное оружие любого системного администратора, это валидол и backup. Администратор, который понял эту истину может уподобиться белке, которая рассовывает орешки где попало и забывает где их положила. Так же могут быть распределены в системе резервные копии. Особенно, если система резервного копирования написана самим администратором. Такая система, быть может ничем не плоха, но на стадии отладки, пока подбирались опции, на жёстких дисках оказалось несколько копий резервных файлов с правами 644...

Чем это чревато? Злоумышленник может попыться найти базу с

паролями и взломать её. Что может ему помешать? Во первых пароли

должны быть качественными, во вторых, они

должны быть качествено зашифрованы. Надо сразу сказать, что

первое намного важнее второго. Как бы качественно ни был

зашифрован пароль 12345, его вскроют

за доли секунды.

Существует несколько способов шифрования паролей. Так или иначе, используется некоторая необратимая функция, при помощи которой, шифруется пароль. Т.е. система ваш пароль вообще не знает. Когда вы его вводите, она шифрует его заново и сверяет результаты шифрования со своей базой.

В системах BSD можно выбирать несколько алгоритмов шифрования паролей, однако ни один из них не является панацеей от взлома. Иметь стойкий пароль, намного важнее, чем строго его шифровать. Хотя последнее тоже может быть важно.

База с аутентификационными данными состоит из 4-х файлов.

Основной — /etc/master.passwd и

генерирующихся из него при помощи pwd_mkdb(8)

трёх файлов: /etc/passwd(5),

/etc/pwd.db и

/etc/spwd.db.

/etc/master.passwdВ данном файле содержится собственно аутентификационная информация: зашифрованный пароль, сведения о пользовательских настройках (т.н. класс пользователя), срок действия пароля. Ниже приведён фрагмент файла

/etc/master.passwd(5).user1:*LOCKED*cuqW.GIKHV/xs:1001:1001:russian:0:0:Poluect,dse-m,1234567,7654321,hello_world:/home/user:/usr/sbin/nologin user2:*LOCKED*76aSxdZIXKXfk:1002:1002:russian:0:0:Poluect,dse-m,1234567,7654321,hello_world:/home/user:/usr/sbin/nologin user3:*LOCKED*$1$UmWRc8Kh$WyHRN96T7vQ7nZP0ChVjc/:1003:1003:russian:0:0:Poluect,dse-m,1234567,7654321,hello_world:/home/user:/usr/sbin/nologin user4:*LOCKED*$1$OgtF.3Zb$EafLlWm6H.OZ1sKkheySr.:1004:1004:russian:0:0:Poluect,dse-m,1234567,7654321,hello_world:/home/user:/usr/sbin/nologin user5:*LOCKED*$2a$04$HXoymCDzRfi9ctGmfrOqeu9Hn16XcWmQuVnA6C3aifKkkM7qrKauO:1005:1005:russian:0:0:Poluect,dse-m,1234567,7654321,hello_world:/home/user:/usr/sbin/nologin user6:*LOCKED*$2a$04$GO.hiRaXx7wp5cdAfJP9xOAOeXV48/kBYOJ2VaJRhknUg/VWLw/N.:1005:1005:russian:0:0:Poluect,dse-m,1234567,7654321,hello_world:/home/user:/usr/sbin/nologin user7:*LOCKED*$3$$2d20d252a479f485cdf5e171d93985bf:1006:1006:russian:0:0:Poluect,dse-m,1234567,7654321,hello_world:/home/user:/usr/sbin/nologin user8:*LOCKED*$3$$2d20d252a479f485cdf5e171d93985bf:1007:1007:russian:0:0:Poluect,dse-m,1234567,7654321,hello_world:/home/user:/usr/sbin/nologinЗдесь имеется 10 полей разделённых двоеточиями. Вот их значение:

- Логин пользователя

Пароль пользователя. Никакой пароль не может содержать в себе звёздочек, или восклицательных знаков. Поэтому поле

*LOCKED*свидетельствует о том, что данная учётная запись заблокирована. Ни один пароль не совпадёт с ней при процедуре аутентификации. Для блокирования учётной записи таким способом можно применять команду pw(8) (см. Раздел 4.1, «Создание, изменение и удаление учётных записей»).![[Внимание]](single_files/warning.png)

Внимание Существуют способы войти в систему без проверки пароля, например при аутентификации в ssh(1) по паре сгенерированных ключей (см. Раздел 2.7, «Разбираться в основных рекомендованных методах доступа [до хоста]»). Поэтому такой способ блокирования учётной записи можно считать необходимым, но не достаточным. Кроме этого действия надо ещё сменить пользователю оболочку на /usr/sbin/nologin. У всех восьми упомянутых здесь пользователей пароль одинаковый —

qwerty. Однако он приведён в разных форматах. Всего мы обсудим 4 формата паролей:- DES

Пароль

qwertyПри помощи алгоритма DES шифруется в строкуcuqW.GIKHV/xs. Однако было бы ошибкой дать злоумышленнику возможность определить у кого из наших пользователей пароли совпадают, просто на основании того, что совпадают шифры. Поэтому при шифровании используется т.н. «соль». В момент заведения пароля генерируется случайное число. это число в символьном виде приписывается к паролю и далее шифруется пароль вместе с солью. Таким образом, следующая строка:76aSxdZIXKXfkэто тожеqwerty.Алгоритм DES не является достаточно криптостойким. Современная компьютерная техника позволяет взломать эти пароли методом перебора за незначительный промежуток времени. По этой причине большинство современных UNIX-систем шифруют пароли при помощи алгоритма MD5:

- MD5

Пароль

qwertyв формате MD5 может выглядеть следующим образом:$1$UmWRc8Kh$WyHRN96T7vQ7nZP0ChVjc/. В данном примере пароль состоит из трёх полей, разделённых знаками$:$1$— Указание на алгоритм шифрования MD5;UmWRc8Kh— «соль», которая добавляется к паролю при вычислении MD5 суммы (см. выше, описание DES).WyHRN96T7vQ7nZP0ChVjc/— собственно зашифрованный пароль.

В интернете можно встретить много истерических замечаний по поводу якобы взломанного алгоритма MD5. Правда на настоящий момент такова: некие китайские(?) математики нашли алгоритм при помощи которого можно находить коллизии в MD5. Т.е. если md5(xm)=y, то существует алгоритм по которому зная y можно найти другой xn, такой, что md5(xn)=md5(xm). Однако, если злоумышленник знает пароль, то знание коллизии к паролю ему уже не нужно. Что касается обратимости, то алгоритм md5 по прежнему необратим, и единственный вид атаки на него, это bruteforce — атака грубой силой, путём перебора паролей. Математики смогли снизить количество вычислений, необходимых для этой атаки на несколько порядков, однако это по прежнему актуальная бесконечность.

- Blowfish

-

Алгоритм Blowfish не скомпрометирован пока ни в

каком смысле. Кроме того, для его взлома нужно

больше вычислений, а вероятность коллизий в нём

меньше. Идентификатор

$2в начале строки пароля свидетельствует о применении данного алгоритма. Поле$04$указывает на то, сколько проходов совершено при шифровании. (Внимание! Последняя фраза лишь догадка автора.) - NT-hash

-

Поле пароля устроено как в MD5, идентификатор

алгоритма —

$3. Обратите внимание: в случае использования алгоритма NT-hash соль не генерируется и хеши одинаковых паролей одинаковы! Я не знаю устройства этого алгоритма, но результат просто отвратителен! Данный эксперимент ставился в системе FreeBSD 6.1-RELEASE.

- UID — идентификационный номер пользователя

- GID — номер основной группы, которой принадлежит пользователь. Один пользователь может быть членом разных групп, но одна из них основная.

-

Класс пользователя — используется программой

login(1) и другими для настройки

характеристик учётной записи. С его помощью программы

отыскивают свои настройки в базе

/etc/login.conf(5)и устанавливают переменные окружения или делают иные настройки (см. Приложение F,/etc/login.conf(5)). - Время (в секундах от начала UNIX эры по гринвичу) когда истечёт срок действия пароля.

- Время (в секундах от начала UNIX эры по гринвичу) когда истечёт время действия учётной записи.

GECOS — информация о пользователе: имя, место работы, рабочий и домашний телефон. Эту и другую информацию использует в работе утилита finger(1):